CIÊNCIA & TECNOLOGIA

Eles querem os seus dados: entenda o que são infostealers e como evitá-los

Entenda o que é esse tipo de malware que invade contas de e-mail, navegadores, carteiras de criptomoedas e muito mais em busca das suas informações sensíveis

No mundo do cibercrime, a informação é apenas um meio para um fim – e esse fim, na maioria das vezes, é o lucro. Por isso, os malwares de roubo de informações, conhecidos como infostealers, se tornaram uma das principais causas de fraudes de identidade, invasão de contas e roubos de criptomoedas. Ainda assim, muitas pessoas vivem grandes parte de suas vidas on-line e conseguem se manter seguras. O segredo está em saber como gerenciar os riscos digitais de forma eficaz.

Veja o que você precisa saber para proteger suas informações pessoais e financeiras.

Que tipo de informação os infostealers roubam?

Muitos infostealers têm suas origens em um malware considerado “icônico”: um trojan bancário chamado ZeuS, criado para roubar discretamente dados financeiros das vítimas, como credenciais de acesso ao internet banking. Quando o código-fonte do ZeuS vazou em 2011, uma enxurrada de novas variantes tomou conta do submundo do cibercrime, dando início à indústria dos infostealers como a conhecemos hoje. Desenvolvedores passaram a atualizar e personalizar suas funcionalidades, tornando essas ameaças ainda mais sofisticadas. Atualmente, existem versões desse tipo de malware criadas para praticamente todas as plataformas, desde computadores com Windows e macOS até dispositivos mobile com iOS e Android.

O que os infostealers procuram depende da variante do malware. Credenciais de acesso e cookies de sessão, que podem permitir que criminosos contornem a autenticação multifator (MFA), estão entre os alvos mais comuns. Segundo um relatório da Flashpoint, 75% (2,1 bilhões) dos 3,2 bilhões de dados de acesso roubados no ano passado foram obtidos por meio de infostealers. Outras informações pessoais e financeiras que também podem estar em risco incluem:

- Dados de cartões de pagamento, contas bancárias e criptomoedas (como chaves de carteiras digitais).

- Outras informações financeiras, como dados de seguros ou benefícios governamentais (por exemplo, número do INSS).

- Informações do navegador, incluindo histórico de navegação e dados salvos em formulários, que podem conter senhas e dados de pagamento.

- Informações do sistema, como detalhes sobre o computador ou dispositivo infectado.

- Arquivos armazenados no computador ou dispositivo, incluindo fotos e documentos pessoais.

- Outros dados pessoais, como nomes, números de telefone e endereços.

Como funcionam os infostealers?

O objetivo desse tipo de malware é localizar rapidamente informações sensíveis no seu computador ou dispositivo e enviá-las, de forma silenciosa, para um servidor controlado por cibercriminosos. Para isso, ele vasculha navegadores, clientes de e-mail, carteiras de criptomoedas, arquivos, aplicativos e até mesmo o sistema operacional. Além disso, pode empregar técnicas como:

- Form grabbing: captura de dados inseridos em formulários on-line antes que eles sejam enviados a servidores seguros.

- Keylogging: registro de todas as teclas digitadas, incluindo senhas e mensagens.

- Captura de tela: tira screenshots da tela inicial ou área de trabalho, caso haja informações confidenciais visíveis.

- Roubo de dados da área de transferência (clipboard): monitora e copia tudo o que for copiado (Ctrl+C), como senhas ou dados bancários.

Uma vez que as informações são enviadas para o servidor de um adversário, frequentemente em questão de segundos, elas são tipicamente organizadas em logs e vendidas no submundo do cibercrime. Os golpistas então utilizam esses dados para:

- Sequestar contas on–line (por exemplo, Netflix, Uber) com o objetivo de roubar informações armazenadas ou vender o acesso a outras pessoas.

- Cometer fraudes de identidade, como solicitar crédito em nome da vítima ou usar seus cartões/conta bancária para realizar compras.

- Cometer fraudes médicas/seguradoras, obtendo tratamento médico/remédios em nome da vítima.

- Cometer fraudes fiscais, apresentar declarações de imposto de renda em nome da vítima e receber reembolsos.

- Visar seus contatos com mensagens de phishing ou spam.

- Esvaziar suas contas financeiras de fundos.

Como os infostealers infectam seus dispositivos?

O primeiro passo para se proteger contra infostealers é entender como eles são propagados. Existem vários vetores de ataque, mas os mais comuns incluem:

- E-mails/SMS de phishing: Uma técnica clássica de engenharia social que tenta persuadi-lo a clicar em links maliciosos ou abrir um anexo, acionando a instalação do malware de forma oculta. Os cibercriminosos geralmente se fazem passar por uma pessoa, marca ou autoridade confiável, incluindo falsificação do domínio do remetente e exibição de logos oficiais.

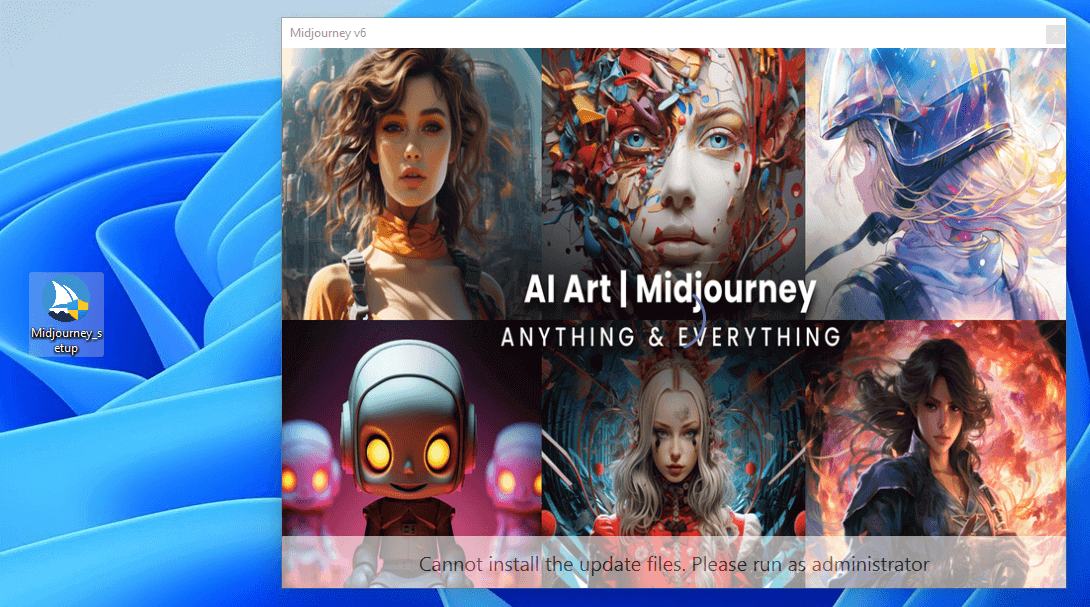

- Sites maliciosos: Podem ser utilizados como parte de uma campanha de phishing ou como um “ativo” independente. Você pode ser induzido a baixar/clicar em um link, ou o site pode acionar um “drive-by-download” simplesmente ao ser visitado. Os cibercriminosos podem empregar técnicas de SEO black hat para promover esses sites artificialmente ao topo dos resultados de busca, aumentando as chances de aparecerem quando você procurar algo on-line.

- Sites comprometidos: Em alguns casos, cibercriminosos comprometem sites legítimos que você costuma visitar, explorando vulnerabilidades do navegador ou inserindo anúncios maliciosos (malvertising). Ambas as técnicas podem resultar na instalação de um infostealer.

- Aplicativos maliciosos: Softwares que aparentam ser legítimos podem, na verdade, esconder códigos maliciosos projetados para roubar informações assim que são instalados. Esse risco é ainda maior em dispositivos mobile, que costumam ter menos camadas de proteção do que computadores. Redobre a atenção com versões piratas de jogos populares e outros aplicativos distribuídos fora das lojas oficiais.

- Golpes nas redes sociais: Golpistas podem tentar enganá-lo para clicar em anúncios ou postagens interessantes nas redes sociais, possivelmente se passando por uma celebridade ou até sequestrando uma conta legítima. Fique atento a ofertas, sorteios e conteúdos exclusivos que parecem bons demais para ser verdade.

- Mods/cheats de jogos: Modificações ou cheats não oficiais para videogames podem conter malware infostealer. Na verdade, a equipe de pesquisa da ESET encontrou vários repositórios no GitHub que afirmavam oferecer bots de fazenda e auto-clickers projetados para acelerar o jogo em Hamster Kombat. Na realidade, estavam ocultando a variante Lumma Stealer.

Observando o cenário de ameaças

Como revela o ESET Threat Report H2 2024, o mercado de infostealers é um negócio altamente lucrativo para os cibercriminosos. O modelo de malware como serviço (MaaS) democratizou o acesso a muitas das variantes de infostealers disponíveis em marketplaces criminosos. Alguns desses sites ainda oferecem serviços de análise de logs para ajudar os cibercriminosos a extrair dados de registros brutos, seja para uso próprio ou revenda.

De acordo com a ESET, essas ameaças estão em constante evolução. O Formbook, por exemplo, está ativo desde 2021, mas recentemente incorporou técnicas sofisticadas de ofuscação, projetadas para dificultar a amostragem e análise por pesquisadores de segurança. Outras variantes, como a RedLine, desapareceram após ações coordenadas das autoridades. No entanto, novas ameaças, como o Lumma Stealer, rapidamente ocupam seu lugar. Essa variante, inclusive, registrou um aumento anual de 369% nas detecções no segundo semestre de 2024, segundo a pesquisa da ESET.

Como se proteger contra infostealers

Como evitar que um infostealer se instale no seu computador ou dispositivo mobile? Já que esse tipo de malware pode se espalhar por diferentes meios, é importante adotar um conjunto de boas práticas de segurança digital. Veja algumas das principais:

- Instale e mantenha atualizado um software de segurança em todos os seus dispositivos. Essa é uma das medidas mais eficazes para protegê-lo contra infostealers e outras ameaças cibernéticas.

- Esteja atento a tentativas de phishing. Evite clicar em links ou abrir anexos de mensagens inesperadas. Sempre confirme, por um canal alternativo, se o remetente realmente enviou a mensagem. Em alguns casos, ao passar o cursor sobre o endereço do remetente, é possível identificar que o e-mail foi enviado por outra pessoa.

- Baixe softwares e aplicativos apenas de lojas oficiais. Embora, ocasionalmente, malwares possam infiltrar-se na Google Play, eles costumam ser removidos rapidamente. De modo geral, essas lojas oficiais são muito mais seguras do que repositórios de terceiros. Além disso, evite ao máximo baixar softwares piratas ou versões “crackeadas”, especialmente quando forem oferecidos gratuitamente.

- Mantenha o sistema operacional e os aplicativos sempre atualizados, já que as versões mais recentes costumam trazer correções importantes de segurança, tornando o dispositivo mais protegido contra ameaças.

- Tenha cautela nas redes sociais e lembre-se: se uma oferta parece boa demais para ser verdade, provavelmente é um golpe. Se estiver em dúvida, pesquise no Google para verificar se há relatos de fraude. Lembre-se também de que contas de amigos e celebridades podem ser invadidas e usadas para divulgar golpes. Evite clicar em links recebidos de forma inesperada.

- Reforce a segurança nos logins utilizando senhas fortes e exclusivas para cada conta – e armazene-as em um gerenciador de senhas. Ative também a autenticação de múltiplos fatores (MFA) em todos os seus acessos. Isso ajuda a proteger contra algumas técnicas utilizadas por infostealers, como o keylogging, embora não ofereça proteção absoluta.

O segredo é adotar uma abordagem em camadas, reduzindo as oportunidades para que os cibercriminosos encontrem brechas. Mas lembre-se: eles estão sempre tentando desenvolver novas formas de burlar as defesas. Por isso, a vigilância constante é essencial.